クラウドセキュリティの基本ー 責任共有モデルとベストプラクティス

クラウドは、多様な利便性の一方で、「クラウドならでは」のセキュリティリスクも無視できません。サービスを簡単に利用できる分、情報ガバナンスやアクセス管理は、利用者が担う必要がある部分です。今回は、クラウド利用者とプロバイダーが責任を分担する「責任共有モデル」の理解や、その利用者が担う責任は具体的にどのようなものがあるのか、ポイントを考えたいと思います。

目次[非表示]

- 1.クラウドの特徴とリスク

- 2.クラウドセキュリティの責任を表す「責任共有モデル」

- 3.クラウドセキュリティのベストプラクティス

- 3.1.アクセス制御の強化

- 3.2.セキュリティ態勢の改善

- 3.3.アプリとデータの保護

- 3.4.脅威からの防御

- 3.5.ネットワークの保護

- 4.クラウドセキュリティ監視運用の課題

- 5.さいごに

クラウドの特徴とリスク

クラウドセキュリティについて考える前に、まずクラウドの特性について、今一度確認したいと思います。

NIST SP 800-145「The NIST Defenition of Cloud Computing」では、クラウドは次の5つの基本的な特性で構成されるモデルと定義しています。

-

オンデマンドセルフサービス (On-demand self-service)

- 人手を介在せずに、利用者がサーバーやネットワーク、ストレージなどの資源をプロビジョニングできること

- 人手を介在せずに、利用者がサーバーやネットワーク、ストレージなどの資源をプロビジョニングできること

-

広範なネットワーク経由でのアクセス (Broad network access)

- 各種端末(携帯電話やノートパソコン、PDA など)からネットワークを経由して標準的な通信方式でアクセスができること

- 各種端末(携帯電話やノートパソコン、PDA など)からネットワークを経由して標準的な通信方式でアクセスができること

-

リソースプーリング (Resource pooling)

- 複数の利用者に対してクラウド資源がマルチテナントモデルで提供されること

- 一般的にそこで供給されるリソースの正確な位置を利用者が制御したり、把握したりすることはない

-

迅速な伸縮性 (Rapid elasticity)

- 迅速にスケールアウト/ スケールインすることが可能であること

- 利用者にとって、このリソースが無限に利用できるように見え、必要なときに必要なだけ購入できること

-

計測可能なサービス (Measured Service)

- 自動的にリソース利用を制御し最適化すること

- このリソース利用量の計測結果については、プロバイダーと利用者の双方に透明性があるように監視、制御、報告されること

クラウドセキュリティのリスクはクラウドの特徴を捉えることが大切

クラウドコンピューティングは、コンピューティングリソース (ネットワーク、サーバー、ストレージ、アプリケーション、サービスなど) の共有プールを自由に利用し、最小限の管理労力で迅速にシステムをプロビジョニングおよびリリースすることができます。

一方で、マルチテナントゆえのデータ侵害、データ損失、情報漏洩のリスク、不適切なプロビジョニングゆえの不正利用のリスク、またクラウドアクセスに必要なネットワークへのDDoS攻撃のリスクなどが潜んでいるとも言えます。

このように、クラウドのセキュリティリスクの多くは、クラウドの特性や環境と深い関係があります。

クラウドセキュリティの責任を表す「責任共有モデル」

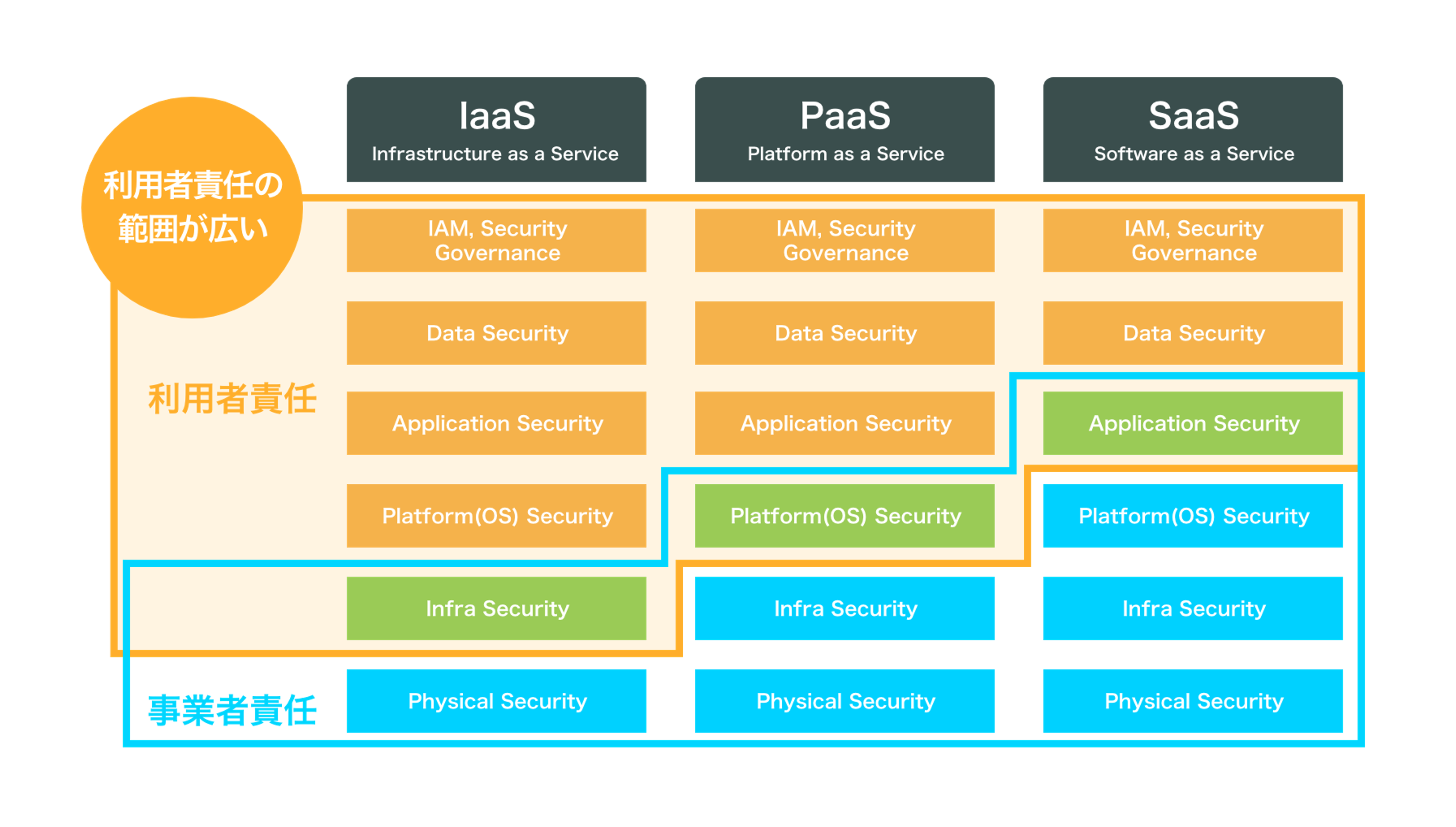

クラウド利用者の中には、全てのセキュリティの責任はクラウドプロバイダーにあると誤解してい方も決して少なくはありません。しかし、実際には、多くのパブリッククラウドプロバイダーは、「責任共有モデル」を採用しており、クラウド利用者側も多くの責任を担う必要があります。

3つのサービスモデルである IaaS、PaaS、SaaS によって利用者の責任範囲は異なりますが、全てのサービスモデルで共通なことは「情報・データガバナンス」、「IDアクセス管理」、「クライアントデバイス管理」は利用者の責任であるということです。PaaS ではこれらに加えアプリケーションまで、さらにIaaSではOSまでが利用者の責任となります。

どのようなセキュリティ項目を考慮する必要があるのか

それぞれの責任のレイヤにおいて、対応すべきセキュリティ項目には次のようなものがあります。

-

ガバナンス(IaaS, PaaS, SaaSいずれにおいても利用者の責任)

- 多数のアカウントの統合管理

- 全社的なポリシーの実施

- ログ・イベント監視、脅威検知

- 定期的な監査、維持

- レスポンス対応

-

ストレージ・データ(IaaS, PaaS, SaaSいずれにおいても利用者の責任)

- 暗号化(鍵管理)

- アクセス制御

- 機密情報の管理

- アクセスログ

- 冗長化、バックアップ

-

ユーザアクセス(IAM)(IaaS, PaaS, SaaSいずれにおいても利用者の責任)

- 認証

- パスワードポリシー

- 多要素認証

- アクセス権限の付与

- 監査イベント

-

アプリケーション(IaaS, PaaSにおいて利用者の責任)

- 認証、アクセス制御

- アプリの脆弱性、コンプライアンス管理

- 脅威防御、DDoS対策

- 通信、データ暗号化

-

ネットワーク(IaaSにおいて利用者の責任)

- アクセス制御

- エンティティ間の通信制御

- 通信の暗号化、証明書管理

- フローログ

-

コンピュート(IaaSにおいて利用者の責任)

- OSの脆弱性、アップデート

- 設定の適正化

- ランタイム防御

- アンチマルウェア

- 操作ログ、インシデント

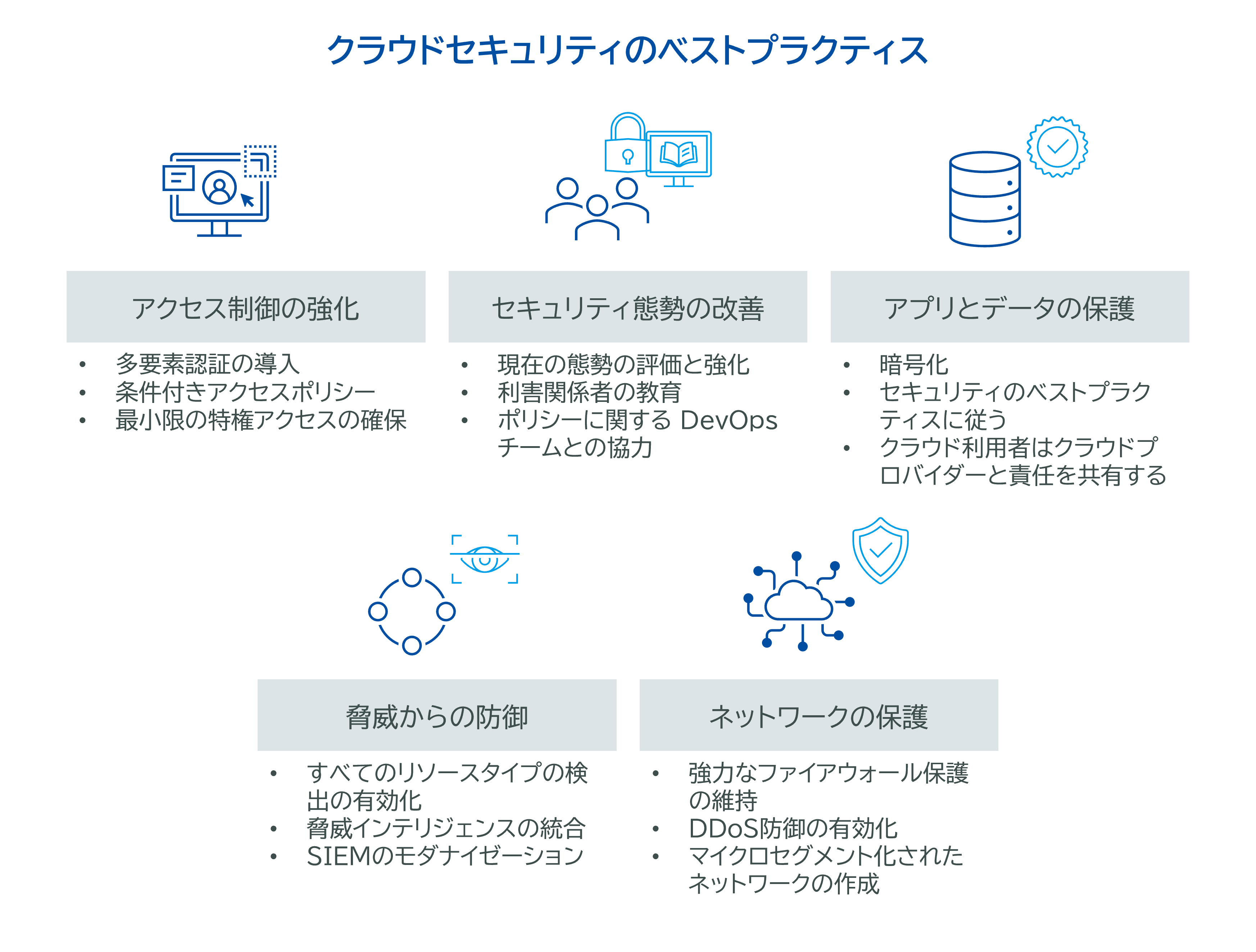

クラウドセキュリティのベストプラクティス

セキュリティ原則は基本的にはオンプレミスと同じですが、多くの場合、実装は大きく異なります。マイクロソフト社ではクラウドセキュリティに関する5つのベストプラクティスを公開しており、参考になるのでご紹介します。

アクセス制御の強化

セキュリティ侵害を想定して、攻撃者がネットワーク境界を突破することを前提として保護する必要があります。すべてのIDを検証して保護し、デバイスの正常性を確認した上で、最小限の特権アクセスを適用し、テレメトリをキャプチャして分析する「ゼロトラストアプローチ」が求められます。

-

多要素認証の導入

次の認証方法のうち2つ以上を要求する。- あなたが知っているもの (通常は、パスワード)

- あなたが持っているもの (電話など、簡単に複製できない信頼できるデバイス)

- あなたであるもの (バイオメトリクス)

-

条件付きアクセスポリシーの適用

条件に基づいてクラウドアプリにアクセスするための自動化されたアクセス制御の決定を実装する。

-

最小限の特権アクセスの確保

マルチクラウド環境でのアクセス管理を簡素化し、最小権限ポリシーの適用を一貫して自動化、最も機密性の高いクラウド リソースを保護する。

セキュリティ態勢の改善

クラウドには動的であるという性質があります。そのため、増え続けるワークロード、その他のリソースのランドスケープにより、社内でクラウドのセキュリティ状態を完全に理解することは困難な場合があります。そのため、現在の環境を評価し、リスクを特定して軽減するために必要なツールが必要になる場合があります。

-

現在の態勢の評価と強化

業界のベストプラクティスと規制基準にマッピングされた推奨事項を確認する。

-

利害関係者の教育

主要な関係者と共有できるインタラクティブなレポートを作成して、セキュリティチームが組織のクラウドセキュリティ体制を継続的に改善していることを示す。

-

ポリシーに関する DevOps チームとの協力

DevOps チームは、主要なポリシーを理解して実装し、開発ライフサイクルの最初にアプリケーションセキュリティを展開する。

アプリとデータの保護

ID、データ、ホスト、ネットワーク全体にわたるセキュリティ戦略を通じて、データや、アプリ、インフラストラクチャを保護します。

-

暗号化

保管中および転送中のデータを暗号化し、コンフィデンシャル コンピューティングテクノロジを使用して使用中のデータを暗号化することも検討する。

-

セキュリティのベストプラクティスに従う

オープンソースの依存関係に脆弱性がないことを確認する。さらに、セキュリティ開発ライフサイクルなどのセキュリティのベスト プラクティスについて開発者をトレーニングする。

-

クラウド利用者はクラウドプロバイダーと責任を共有する

オンプレミス利用からクラウド利用によって、クラウドプロバイダーに責任が一部移るが、クラウドをどのように使用するかによって、クラウド利用者の責任範囲が変わる。クラウド利用者の責任がゼロになることはない。

脅威からの防御

急速に進化する脅威を、セキュリティインテリジェンスからの情報に基づいて早期に特定し、迅速に対応できるようにする必要があります。

-

すべてのリソースタイプの検出の有効化

仮想マシン、コンテナー、データベース、ストレージ、IoT、およびその他のリソースに対して脅威検出が有効になっていることを確認する。

-

脅威インテリジェンスの統合

脅威インテリジェンスを統合し、必要なコンテキスト、関連性、および優先順位を提供するクラウドプロバイダーを使用する。

-

SIEMのモダナイゼーション

ニーズに合わせてスケーリングし、AI を使用してノイズを削減し、インフラストラクチャを必要としないクラウドネイティブSIEMを検討する。

ネットワークの保護

ネットワークセキュリティの状況変化に対応するために、セキュリティソリューションは進化する脅威環境の課題に応じて強化し、攻撃者によるネットワーク悪用を困難な状態にする必要があります。

-

強力なファイアウォール保護の維持

境界を保護し、敵対的な活動を検出し、対応を構築するには、適切な管理が必要。

-

DDoS防御の有効化

アプリケーション層とネットワーク層を標的とする悪意のあるトラフィックからWeb資産とネットワークを保護する。

-

マイクロセグメント化されたネットワークの作成

フラットなネットワークでは、攻撃者が横方向に移動しやすくなる。 仮想ネットワーク、サブネット プロビジョニング、IP アドレッシングなどの概念をよく理解して、 マイクロセグメンテーションを使用し、マイクロ境界の概念を取り入れて、ゼロトラスト ネットワーキングをサポートする。

クラウドセキュリティ監視運用の課題

ここまで見てきたように、クラウド利用者に求められる責任範囲は非常に広く多様であることがわかります。これらを脅威から保護するために、ベストプラクティスの全てを自ら実施することが困難な場合があります。

クラウド利用者のセキュリティ監視運用の課題

- 日々進化する攻撃手法をキャッチアップしなければいけない

- 精度の高い分析が必要がある

- 適切に予防的対策を講ずる必要がある

- 脅威インテリジェンスを収集し、活用する必要がある

- セキュリティ人財を確保しなければいけない

- 24時間/365日体制での監視体制が必要

- インシデントが発生した場合は、確実に検知しなければいけない

- インシデントを速やかに是正しなければいけない

自社の組織内でこれらをすべて網羅できる場合は問題ありませんが、実際には難しいという場合もあります。その場合は、クラウド利用者のニーズに合った、外部のSOC(Security Operation Center)サービスを有効活用することも選択肢として考えられます。セキュリティは継続が必要であるため、自社のリソースで賄わずに、外部にアウトソースすることも有効な手段です。

さいごに

今回は、まずクラウドの基本的な特性を理解し、その上で考えうるクラウド上のセキュリティリスクを考察しました。さらには多くのパブリッククラウドプロバイダーが採用する責任共有モデルに触れ、クラウド利用者のセキュリティの責任範囲と各々のレイヤにおける代表的なセキュリティ項目を再確認しました。

Kyriosでは、クラウドセキュリティに特化したサポートを提供しています。詳細は下記をご覧ください。

本記事は、JTP Technology Portの記事を再編集したものです。元の記事は下記をご覧ください。