進化するMicrosoft Sentinelが描くセキュリティの未来 | Microsoft Ignite 2025参加レポート

Microsoft Ignite 2025で発表されたMicrosoft Sentinelのアップデートが紹介されたセッション「Power agentic defense with Microsoft Sentinel」のレポート記事です。AIやデータレイク、グラフ技術を活用したセキュリティプラットフォームの進化や、マルチクラウド環境への対応のトレンドを知ることができ、今後のセキュリティ運用へのヒントとなりました。

Sentinelが“セキュリティプラットフォーム”へと再定義された意義

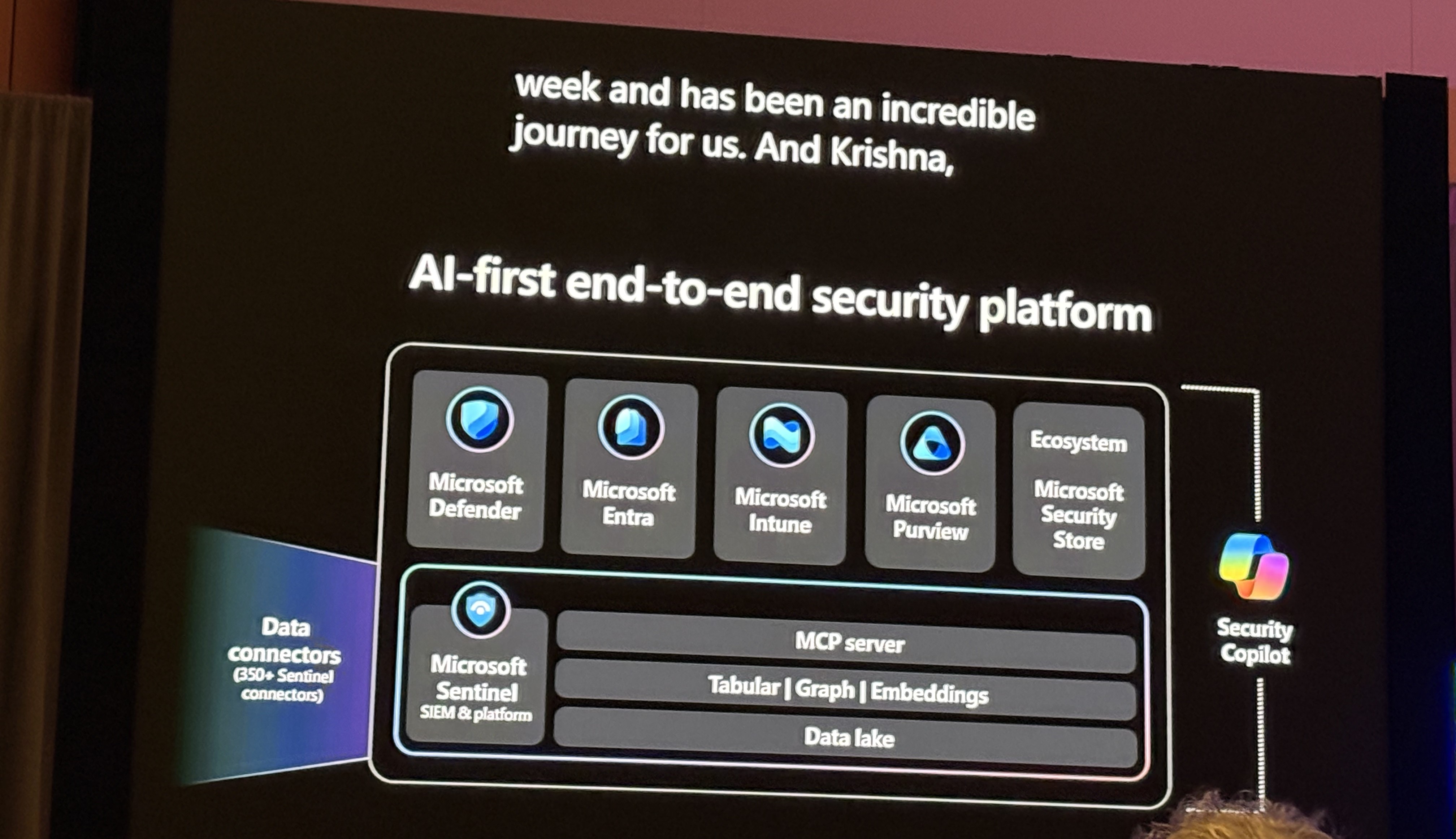

Microsoft Sentinelは、従来のSIEM(Security Information and Event Management:ログ集約・検知・ハンティング)としてスタートしましたが、今回のIgniteでは「データレイク+グラフ+AI/エージェント」を基盤としたセキュリティプラットフォームとして再定義されたことが大きなトピックとなりました。

この新プラットフォームは、DefenderやPurview、IntuneなどMicrosoftのセキュリティ製品群の共通基盤として機能するだけでなく、サードパーティ製品や自社開発アプリからも利用可能である点が強調されています。これにより、企業全体のセキュリティ運用を一元化し、マルチベンダー・マルチクラウド環境における複雑な防御体制の構築がより柔軟かつ効率的に実現できるようになりました。

Sentinel SIEMとしての価値と進化

Sentinelは従来のSIEMとしての役割を大きく進化させ、コスト最適化やマルチクラウド対応、脅威インテリジェンスの統合など、企業のセキュリティ運用をより効率的かつ強固に支える存在となっています。

コスト最適化

Sentinelはデータレイクとの連携により、ストレージとクエリコストを分離し、「どのデータがどれだけ価値を出しているか」を可視化します。これにより不要なデータ取り込みや保持を削減し、コスト効率の高い運用が可能になりました。

マルチクラウド/マルチスタックのセキュリティ強化

AzureだけでなくAWSや他クラウドからのログも集約し、Defenderとの統合により相関検知と自動対応までシームレスにつなげることができます。これにより、クラウドごとに分断されがちなセキュリティ運用を統合し、攻撃検知から封じ込めまでの一連のプロセスを自動化できます。

Microsoft脅威インテリジェンスとの統合

Microsoft Threat Intelligenceが持つ脅威アクターやTTP(戦術・技術・手順)、脆弱性情報を「Threat Analytics」としてSentinelから直接参照可能になりました。これにより、最新の脅威情報をもとにインシデント対応やハンティングを迅速に行えるようになっています。

DefenderとSentinelは同じポータルUIに統合されつつあり、Sentinelを組み合わせることでより横断的な検知・調査がしやすくなる構造へと進化しています。

Sentinelプラットフォーム:データレイク+グラフ+AIの全体像

Microsoft Sentinelは、従来のSIEMから大きく進化し、データレイク、グラフ、AIエージェントを組み合わせた新しいセキュリティプラットフォームとして再定義されています。現代の企業が直面するマルチクラウドやマルチプラットフォーム環境に対応しつつ、膨大なセキュリティデータを効率的に管理・分析できる基盤を提供します。AIを活用したエンドツーエンドの防御、豊富なコンテキスト、オートメーションの実現により、セキュリティ運用の質とスピードを飛躍的に向上させることが可能です。

アーキテクチャの特徴

Microsoft Sentinelの新しいセキュリティプラットフォームは、AIを活用したエンドツーエンドの防御を実現するために設計された多層構造が特徴です。

最下層の「Data lake」には、350以上のSentinelコネクタを介して、マルチクラウドやオンプレミス、サードパーティ製品などから構造化・半構造化データが集約され、長期かつ低コストで保持されます。このデータは「Tabular」「Graph」「Embeddings」といった多様なレイヤーで表現され、ユーザーや端末、アプリ間の関係性や攻撃パスをグラフベースで可視化することが可能です。

これらの情報を統合する「MCPサーバー(Model Context Protocol)」は、AIエージェントやSecurity Copilotが環境全体を高精度・高速に理解するための土台となっています。MCPサーバーはオープンスタンダードを採用しており、パートナーや開発者がカスタムエージェントを構築・拡張することもできます。Security Copilotは、Sentinelのデータレイクやグラフ情報、各種セキュリティツールのコンテキストを活用し、高度な脅威検知や自動対応を実現します。

この基盤の上には、Microsoft Defender、Entra、Intune、Purviewなどの各種セキュリティ製品が連携し、共通のデータ基盤を活用してセキュリティ運用を統合します。さらに「Microsoft Security Store」を通じて、ServiceNowやZscalerなどの外部エコシステムとも容易に連携可能です。これにより、企業は複雑なマルチクラウド・マルチプラットフォーム環境でも俊敏かつ統合された防御体制を構築できるようになりました。

Sentinelのこの新アーキテクチャは、従来の「反応型」から「予測型」へのセキュリティ運用の進化を支え、AIの力でサイバー脅威に先手を打つための可視性・自動化・拡張性を大きく高めるものです。

ポイント

- データレイクの強化Sentinel Data Lakeは、オープンフォーマット(parquetなど)で長期・低コストにデータを保持できます。Log Analyticsに入れたデータは自動でデータレイク側にもコピーされ、追加費用なしで350以上のデータソース(クラウド・オンプレ・サードパーティ)から統合的にデータを集約できます。これにより、ストレージとクエリのコストを分離し、「大量に貯めておきつつ、必要なときだけ深くクエリを投げる」運用が可能となりました。

- SIEMとデータレイクの一体化従来は「SIEM」と「別のデータレイク」をつないで使う必要がありましたが、Sentinelでは「SIEMもデータレイクも同じ基盤上」で動作します。KQLクエリは分析用Tier(Analytics Tier)とデータレイクのどちらにも同じように打てるため、より柔軟な分析が実現します。

- グラフレイヤーの拡充エンティティ(ユーザー・端末・アプリ)間の関係性や攻撃パスをグラフで可視化することで、攻撃者視点での潜在的リスクを理解しやすくなりました。これまでDefender Exposure ManagementやSentinelの一部機能、Purviewなどで提供されていた“内蔵グラフ”に加え、今回新たに「Custom Graphs(カスタムグラフ)」がプレビュー提供された点が注目されます。

組織独自のノード(ユーザー・デバイス・アプリなど)や関係性(権限・所属など)を定義し、自社固有の攻撃パスグラフを作成できるようになったことで、より高度なセキュリティ分析が可能となりました。

AI・エージェント連携の強化

Microsoft Sentinelでは、AI技術とエージェントの連携が大きく進化しています。従来の手作業中心だった脅威検知やインシデント対応に、AIエージェントが積極的に関与することで、セキュリティ運用の効率化と高度化が実現されています。これにより、より迅速かつ的確な防御体制の構築が可能となっています。

- AIエージェントによる脅威検知と運用支援新たに登場したAIエージェント機能では、Threat Intelligence Briefingエージェントが自社に関連する脅威アクター・脆弱性・エクスプロイト状況をまとめて提示し、そのままハンティングクエリに落とし込むことができます。また、Dynamic Threat Detectionエージェントは脅威ハンティングと検知ルール作成を行き来しやすくする機能を提供しています。

- SIEM移行支援AIツールSplunkやQRadarからの移行支援として、KQLへのクエリ変換だけでなく、推奨ルール・ログタイプなどの移行を支援するAIベースのツールも提供される予定です。Splunk向けは2024年12月にパブリックプレビュー、QRadar向けはその後に提供されると発表されています。

マルチクラウド防御の拡張

Defender XDRの機能がSentinel側にも拡張され、AWSなど他クラウドでの不正アクセス検知や自動封じ込め(Attack Disruption)と連携できるようになりました。Sentinelのインシデントビューでは、悪意のあるサインインやセッションの強制終了など、Defenderによる自動対応がどのように行われたかをリアルタイムで確認できます。

Threat Analyticsとの統合により、特定IPがどの脅威アクターと関連しているかをその場で参照できるため、インシデント対応の精度とスピードが向上しています。

カスタムGraphs(グラフ)で攻撃パスを可視化

攻撃者はグラフで考え、防御側はリストで考えがちと言われますが、Sentinelのカスタムグラフ機能により、エンティティ間の関係性をグラフで可視化し、攻撃パスや潜在的リスクを直感的に理解できるようになりました。

デモでは、カスタムアイデンティティグラフを作成し「4か月前時点の環境」を再現。当時の特権アカウントがどのようなアクセスパスを持っていたかを後から検証できるため、「過去のある時点で、別の攻撃パスがあり得たか?」といった遡及分析も可能となっています。

まとめ:Sentinelが示すセキュリティ運用の新しい方向性

Microsoft Sentinelは、従来のSIEMとしての機能(検知・ハンティング・インシデント管理)を維持しつつ、セキュリティデータレイク+グラフ+AIエージェントの基盤へと大きく進化しました。これにより、大量データのコスト効率良い保持・分析、マルチクラウド・マルチベンダー環境の一元的な可視化、カスタムグラフやエージェントを通じた自社固有のセキュリティロジック構築が現実的なものとなっています。

現地のセッションを通じて感じたのは、セキュリティ運用の主役が「ツール」から「プラットフォーム」へ、そして「AIと人間の協働」へと移り変わっていることです。今後は、テクノロジーの進化を活かしつつ、運用や人材のあり方も再定義していく必要があるでしょう。

Microsoft Ignite 2025の現場から、最新のSentinel動向をお伝えしました。今後のセキュリティ運用の参考にしていただければ幸いです。