情報セキュリティ10大脅威2026 ― IT企業担当者が知っておくべき最新トレンドと対策

情報処理推進機構(IPA)は2026年1月、「情報セキュリティ10大脅威2026」を発表しました。本ランキングは、2025年に社会的影響が大きかったインシデントや攻撃手法をもとに、専門家や実務担当者による選考会で決定されています。

本記事では、この最新版の脅威群を起点に、NIST SP 800-61 Rev.3(Incident Response)、CIS Controls v8.1、経産省『サイバーセキュリティ経営ガイドライン Ver3.0』、JPCERT/CCインシデントハンドリングマニュアル、総務省テレワークセキュリティガイドライン等の国内外ベストプラクティスを踏まえ、「予防」と「初動」の対応について、解説します。

目次[非表示]

- 1.情報セキュリティ10大脅威 2026

- 2.組織を狙う10大脅威とその対策

- 2.1.1位:ランサム攻撃による被害

- 2.2.2位:サプライチェーンや委託先を狙った攻撃

- 2.3.3位:AIの利用をめぐるサイバーリスク(初登場)

- 2.4.4位:システムの脆弱性を悪用した攻撃

- 2.5.5位:機密情報を狙った標的型攻撃

- 2.6.6位:地政学的リスクに起因するサイバー攻撃(情報戦含む)

- 2.7.7位:内部不正による情報漏洩等

- 2.8.8位:リモートワーク等の環境や仕組みを狙った攻撃

- 2.9.9位:分散型サービス妨害攻撃(DDoS攻撃)

- 2.10.10位:ビジネスメール詐欺(BEC)

- 3.個人を狙う10大脅威(50音順)

- 4.適切な対策と初動対応手順の整備を

- 4.1.関連サービス

情報セキュリティ10大脅威 2026

「情報セキュリティ10大脅威」とは、独立行政法人情報処理推進機構(IPA)が毎年発表している、その年に社会的な影響が大きかった情報セキュリティ上の脅威をまとめたランキングです。前年に発生したサイバー攻撃や情報漏洩などのセキュリティ事故について、専門家や実務担当者による選考会の投票を経て決定され、組織向けと個人向けの2つの観点から公表されます。この10大脅威は、最新の攻撃手法や被害傾向を分かりやすく示すことで、企業や個人が自らのセキュリティ対策を見直すきっかけとなるほか、社内教育やリスクコミュニケーションにも活用されています。毎年内容が更新されるため、社会や技術のトレンドを反映した実践的な指標として広く利用されています。

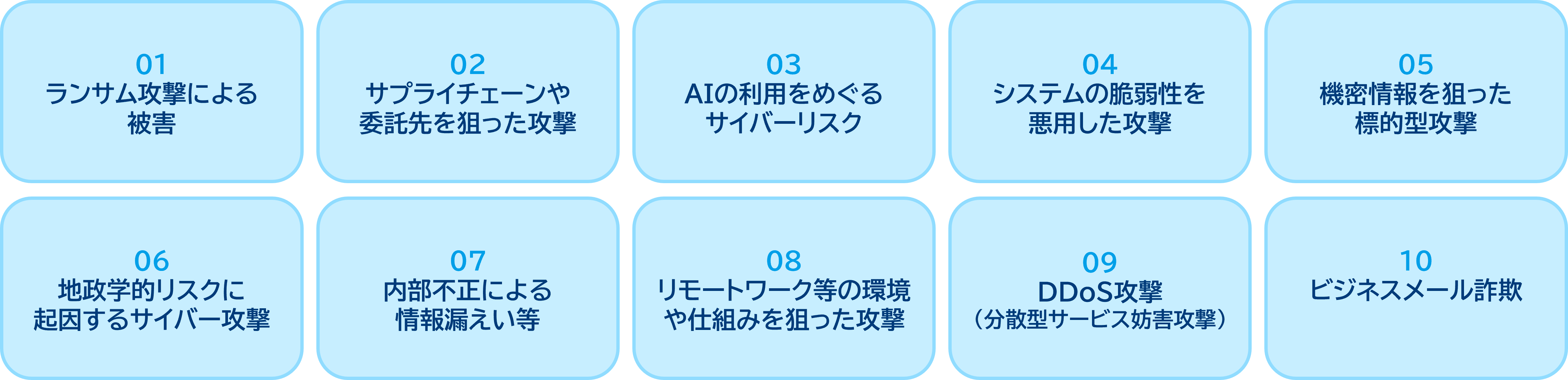

組織を狙う10大脅威とその対策

「組織」を対象とした脅威では、「ランサムウェアによる被害」が1位となりました。本脅威は11年連続でランキング入りしており、2023年以降4年連続で首位を維持しています。続く2位には、「サプライチェーンや委託先を狙った攻撃」が選出され、こちらも4年連続で上位にランクインする結果となりました。

一方、今回初めて脅威として候補入りした「AIの利用をめぐるサイバーリスク」が3位にランクインし、高い注目を集めています。AIに関する理解不足に起因する意図しない情報漏えいや他者の権利侵害、十分な検証を行わずに生成結果を信頼することによる問題の発生、さらにはAIの悪用によって攻撃の敷居が下がり手口が高度化・巧妙化するリスクなど、幅広い影響が想定されています。

1位:ランサム攻撃による被害

ランサムウェア攻撃は、暗号化だけでなく情報窃取・公開、DDoS攻撃を組み合わせた多重・三重脅迫が主流となり、事業停止や情報漏洩の両面で深刻化しています。

<予防策>

- 特権・リモートアクセスにはMFA(多要素認証)を必須化

- 不要な公開RDP/VPNの廃止

- バックアップは「3-2-1+隔離」で運用し、復元演習を定期的に実施

- 資産・脆弱性の可視化と優先パッチ適用

- EDR/XDR・SIEMによる端末・全体監視と分析で横展開やデータ窃取の兆候を監視

<一次対応>

- 影響範囲の端末・アカウントを隔離し、CSIRT/管理者へ第一報

- ログやメモリの保全、特権凍結やC2(攻撃者の遠隔操作通信)遮断を優先

- 必要に応じてJPCERT/CC・IPA・警察・個人情報保護委員会へ連絡

2位:サプライチェーンや委託先を狙った攻撃

委託先や取引先、開発元など第三者を踏み台に侵害が波及し、広範な業務に影響します。

<予防策>

- 契約・点検・監査による第三者リスク管理(TPRM)の徹底

- 最小権限・時間制限・共有ID廃止の推進

- SBOM(ソフトの部品表)や署名検証による更新の信頼性担保

<一次対応>

- 関連接続の暫定遮断、CSIRT/管理者へ第一報

- 第三者経由の可能性を早期判定し、関係先へ同報アラート

- IoC(侵害の手がかり)の共有、役割分担の明確化

3位:AIの利用をめぐるサイバーリスク(初登場)

不適切なAI利用による意図しない情報漏洩や権利侵害、出力の鵜呑みによる誤判断が発生しています。また、攻撃側もAIを活用しフィッシング等を高度化してきています。

<予防策>

- AI利用ポリシーの整備

- 入力禁止情報・モデル審査・出力の人手検証の必須化

- DLP/ラベル付与/暗号化による機密データの外部共有制御

<一次対応>

- 共有リンクや外部共有の無効化、CSIRT/管理者へ第一報

- 露出データの棚卸し・権限失効

- AI利用ログの監査・保存、教育と設定の是正

4位:システムの脆弱性を悪用した攻撃

新規脆弱性は公開後短期間で武器化されやすく、未管理資産やEOL(サポート終了)機器が狙われやすいです。

<予防策>

- 資産インベントリとリスクに基づく優先パッチ適用

- 外部露出の最小化、仮想パッチによる攻撃面縮小

<一次対応>

- 該当ホストの隔離、CSIRT/管理者への第一報

- エクスプロイト有無の即時確認、WAF/IPS等の一時緩和と恒久修正

5位:機密情報を狙った標的型攻撃

スピアフィッシング*や水飲み場*を起点に潜伏・権限昇格・窃取が粘着的に実施されます。

<予防策>

- メール/ブラウザ防御+DMARC(なりすまし対策)の整備

- 最小権限と特権分離の徹底

- EDR*による横展開検知

<一次対応>

- 影響アカウント・端末の隔離、CSIRT/管理者への第一報

- C2遮断とログ保全、被害範囲のトリアージ

*スピアフィッシング:特定の組織や個人をターゲットとしたフィッシング攻撃

*水飲み場型攻撃: 特定のユーザーグループがよくアクセスする場を標的とした攻撃

*EDR:エンドポイントにおける検知・対処

6位:地政学的リスクに起因するサイバー攻撃(情報戦含む)

選挙や国際イベントに連動してDDoSや情報操作が多発し、短期でも同時多発・継続で影響します。

<予防策>

- DDoS緩和(CDN/スクラビング)の事前契約やフェイルオーバー準備

- 危機広報計画の整備

<一次対応>

- 自社トラフィックのオフロード、CSIRT/管理者への第一報

- 静的モードへの切替、透明性の高い情報発信で問い合わせ抑制

7位:内部不正による情報漏洩等

悪意・過失の両面があり、退職・異動時の権限残存や個人クラウド持ち出しが問題化しやすいです。

<予防策>

- IDライフサイクル管理と職務分掌の徹底

- DLP/IRMによる持ち出し抑止、監査ログの定期レビュー

<一次対応>

- 当該IDの失効、関連端末の隔離、CSIRT/管理者への第一報

- ログ保全、外部拡散有無のモニタリング

8位:リモートワーク等の環境や仕組みを狙った攻撃

家庭用ルータや私物端末、公共Wi-Fi、リモートデスクトップの設定不備が狙われやすいです。

<予防策>

- テレワークセキュリティガイドラインに基づく端末統制・Wi-Fi設定・VPN/VDI要件・BYOD規約の整備

<一次対応>

- 該当端末の接続遮断、CSIRT/管理者への第一報

- スキャンやリイメージの実施、アカウント再発行や設定の是正

9位:分散型サービス妨害攻撃(DDoS攻撃)

ハクティビズム*と連動した短時間・高頻度の攻撃が増加し、アプリ層を狙う手口も見られます。

<予防策>

- 常時ONのDDoS対策、オートスケール、WAF/Rate-Limit設定

<一次対応>

- トラフィックのリダイレクト、CSIRT/管理者への第一報

- 静的コンテンツへの切替、外形監視と広報連携で影響最小化

*ハクティビズム:政治的・社会的な主張や抗議を目的として、ハッキング技術を用いる活動

10位:ビジネスメール詐欺(BEC)

取引先や役員になりすまして送金やギフトカード購入を誘導し、メール箱侵害や酷似ドメインが起点になりやすいです。

<予防策>

- SPF/DKIM/DMARCの整備

- 送金依頼の真偽は二経路確認(メール以外を含む2つの独立した手段)

- 送金承認は起票・承認・実行の職務分掌フローで進める

<一次対応>

- 金融機関へ送金停止依頼、CSIRT/管理者への第一報

- メール転送設定やログイン履歴の点検、パスワードとMFAの再設定

個人を狙う10大脅威(50音順)

「個人」に関する脅威については、順位が危険度の高低を示すものとの誤解を招き、順位が低い脅威に対する警戒が不足する懸念があることから、前々回より50音順での公表としています。今回、「インターネットバンキングの不正利用」が再びランクインしましたが、全体として大きな変動はなく、引き続きすべての脅威に対する警戒が必要とされています。

また、従来と同じ名称の脅威であっても、手口の巧妙化等により、これまでと同様の対策では十分ではないケースも増加しています。このため、最新の脅威動向を的確に把握し、それに即した対策を講じることの重要性が指摘されています。

脅威名 | 主な内容・対策ポイント |

インターネット上のサービスからの個人情報の窃取 | パスワード使い回し回避、MFA有効化、不要なアプリ連携見直し |

インターネット上のサービスへの不正ログイン | MFA必須化、正規メール見分け習慣化 |

インターネットバンキングの不正利用 | 公式アプリ利用、SMSリンク回避、入出金通知で早期検知 |

クレジットカード情報の不正利用 | 3Dセキュア・利用通知有効化、明細定期確認 |

サポート詐欺(偽警告)による金銭被害 | 偽警告注意、正規サポートは金銭要求しない周知 |

スマホ決済の不正利用 | 生体認証、端末暗号化、遠隔ロック設定 |

ネット上の誹謗・中傷・デマ | プライバシー設定厳格化、個人情報過度な公開回避 |

フィッシングによる個人情報等の詐取 | 正規URL・公式アプリ利用、送信ドメイン認証等活用 |

不正アプリによるスマートフォン利用者への被害 | 公式ストア利用、権限要求過剰なアプリ回避 |

メールやSNS等を使った脅迫・詐欺の手口による金銭要求 | 不審リンク回避、MFA必須化、個人情報過度な公開回避 |

適切な対策と初動対応手順の整備を

毎年、攻撃手法は進化・巧妙化しています。脅威の最新動向を把握し、自社の対策を定期的に見直すことが重要です。MFAやバックアップ運用、第三者リスク管理、AI利用ポリシー策定など、現場で実践可能な具体策を導入しましょう。インシデント発生時の初動対応手順(CSIRT報告・ログ保全・外部連絡)を事前にシミュレーションしておくことが、被害最小化の鍵となります。