クラウドデータの攻撃手法と防御 | AWS re:Invent 2024 現地レポート

クラウド環境におけるデータの安全性がますます脅かされています。2022年には、特に、クラウドテナントの94%が毎月のように攻撃の標的となり、62%が実際に侵害を受けたという衝撃的な統計が示す通り、サイバー攻撃は日常的な脅威となっています。そんな中、AWSパートナーであるRubrikによるセッション「Ensuring data defensibility in the cloud」では、クラウドデータの防御戦略について深く掘り下げられました。

クラウド環境への攻撃の現状

急増するクラウド攻撃

最近の調査によると、71%の組織が過去1年間にクラウドのセキュリティ侵害を経験しています。この数字は、クラウド環境が攻撃者にとって魅力的なターゲットであることを示しています。特に、ランサムウェア攻撃の30%がクラウドでホストされているデータを標的にしており、攻撃者は脆弱なセキュリティ制御やバックアップの不備を悪用しています。

ランサムウェアの影響

ランサムウェア攻撃の平均的な要求額は760万ドルに達しており、ダウンタイムのコストも急増しています。特に、ランサムウェアによるインシデントは、1日あたり平均200,000ドルの損失をもたらすことが知られています。このような影響は、企業の運営に深刻なリスクをもたらし、長期的な財務的損失につながる可能性があります。

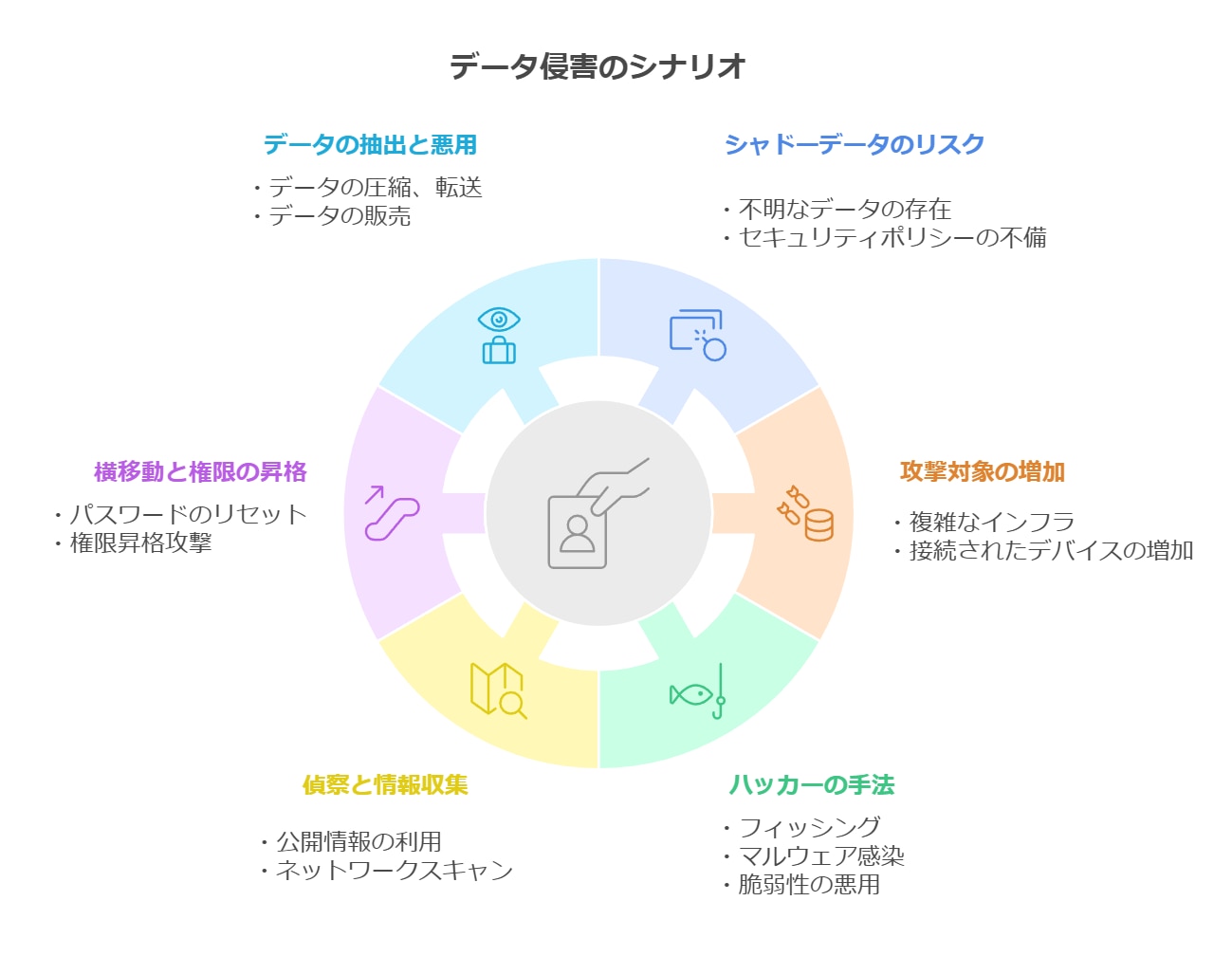

データ侵害のメカニズム

データ侵害は、企業や組織のデータが不正にアクセスされたり、盗まれたりする事象です。そのメカニズムは複雑で多岐にわたります。

データ侵害のメカニズムは、シャドーデータのリスクから始まり、攻撃者の多様な手法、偵察活動、横移動、そしてデータの抽出に至るまで、複雑に絡み合っています。ここでは、それぞれの手法について見ていきたいと思います。

シャドーデータのリスク

シャドーデータとは、公式なデータ管理プロセスを通じて管理されていないデータのことを指します。これには、従業員が個人的に保存したデータや、業務用アプリケーションを通じて生成されたが、IT部門が把握していないデータが含まれます。

リスク要因

-

不明なデータの存在

シャドーデータは、企業がどのようなデータを保有しているかを把握できないため、特定のデータが攻撃者に狙われるリスクが高まります。 -

セキュリティポリシーの不備

シャドーデータは、通常のセキュリティポリシーやアクセス制御が適用されないため、攻撃者が容易にアクセスできる可能性があります。

攻撃対象の増加

データ侵害のリスクは、攻撃対象が増加することで高まります。特に、クラウド環境やIoTデバイスの普及により、攻撃者が狙うことができるシステムやデータが増えています。

リスク要因

-

複雑なインフラ

クラウドサービス、サードパーティのアプリケーション、モバイルデバイスなど、複数のプラットフォームが絡むことで、攻撃者は脆弱性を見つけやすくなります。 -

接続されたデバイスの増加

IoTデバイスが普及することで、それらのデバイスが攻撃の入口となることがあります。多くのIoTデバイスはセキュリティ対策が不十分であるため、攻撃者にとって魅力的なターゲットとなります。

ハッカーの手法

攻撃者は、さまざまな手法を用いてデータにアクセスします。これらの手法は、技術的なものから心理的なものまで多岐にわたります。

具体的な手法

-

フィッシング攻撃

攻撃者は、偽のメールやウェブサイトを使ってユーザーからログイン情報を取得します。これにより、正規のアカウントにアクセスできるようになります。 -

マルウェア感染

ランサムウェアやトロイの木馬などのマルウェアを使用して、システムに侵入し、データを盗む、または暗号化して身代金を要求します。 -

脆弱性の悪用

未修正のソフトウェアやシステムの脆弱性を利用して、不正アクセスを行います。特に、0日間攻撃は非常に効果的です。

偵察と情報収集

攻撃者は、侵入前にターゲットに関する情報を収集し、攻撃計画を練ります。この段階では、様々な手法を用いて情報を集めます。

情報収集の手法

-

公開情報の利用

ソーシャルメディアや企業のウェブサイトから、従業員の名前、役職、連絡先情報などを収集します。これにより、ターゲットを特定しやすくなります。 -

ネットワークスキャン

攻撃者は、ターゲットのネットワークをスキャンして、どのようなデバイスやサービスが稼働しているかを把握します。これにより、脆弱なポイントを特定します。

横移動と権限の昇格

攻撃者が一度システムに侵入した後、他のシステムやデータにアクセスするために横移動を行います。また、権限を昇格させることで、より多くのデータにアクセスできるようになります。

手法

-

パスワードのリセット

侵入したシステム内で、他のユーザーのアカウントに対するパスワードをリセットし、アクセス権を取得します。 -

権限昇格攻撃

システムの脆弱性を利用して、一般ユーザーから管理者権限に昇格します。これにより、より多くのデータやシステムにアクセスできるようになります。

データの抽出と悪用

攻撃者は、侵入したシステムからデータを抽出し、悪用することを目的とします。これには、盗まれたデータの販売や、さらなる攻撃のための準備が含まれます。

方法

- データの圧縮と転送: 攻撃者は、盗んだデータを圧縮し、外部のサーバーに転送します。このプロセスは、通常、暗号化されないため、発見されやすい場合があります。

- データの販売: 盗まれたデータは、ダークウェブで売買されることが多く、特に個人情報やクレジットカード情報は高値で取引されます。

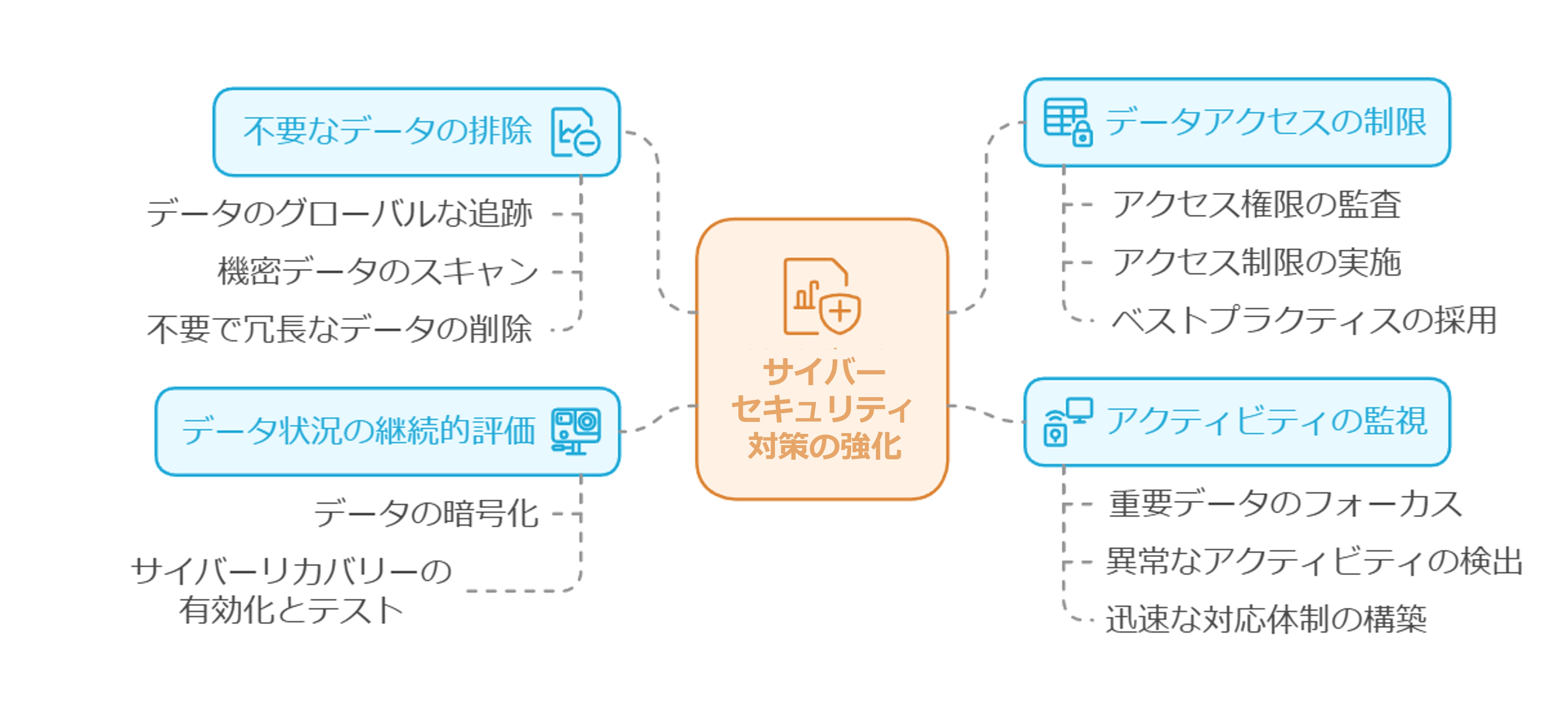

サイバーセキュリティ戦略の強化

ここまで見てきたように、さまざまなデータ侵害の脅威がある中、企業は、これらのメカニズムを理解し、適切な対策を講じることが重要です。特に、セキュリティポリシーの強化、従業員の教育、そして最新の技術を活用した防御策の導入が求められます。ここでは、代表的な対策についてご紹介します。

1. 不要なデータの排除

データのグローバルな追跡

-

アセット管理: 企業内のすべてのデータアセットを把握し、どこにどのようなデータが存在するかを明確にします。これには、データの種類、保存場所、アクセス権限などを含める必要があります。

- データ分類: データを機密性や重要性に基づいて分類し、優先的に保護すべきデータを特定します。

機密データのスキャン

- スキャンツールの導入: 機密データを特定するためのスキャンツールを利用し、重要な情報がどこに保存されているかを把握します。これにより、不要なデータを削除するための基盤が整います。

不要で冗長なデータの削除

- 定期的なデータクリーンアップ: 定期的にデータの見直しを行い、不要なデータを削除します。これにより、ストレージコストを削減し、攻撃対象を減らすことができます。

2. データアクセスの制限

アクセス権限の監査

- ユーザーとロールの見直し: すべてのユーザー、ロール、グループのアクセス権限を定期的に監査し、必要な権限のみを維持します。特に、退職した従業員やプロジェクトが終了したチームメンバーのアクセス権限を速やかに削除することが重要です。

アクセス制限の実施

- 最小権限の原則: ユーザーには、業務に必要な最小限の権限のみを付与します。これにより、万が一アカウントが侵害された場合でも、被害を最小限に抑えることができます。

ベストプラクティスの採用

- 二要素認証(2FA): すべてのアカウントに二要素認証を導入し、認証プロセスを強化します。これにより、パスワードが漏洩した場合でも、不正アクセスを防ぐことができます。

3. データ状況の継続的評価

アクセスの最小化

-

データアクセスのログ記録: データへのアクセスログを記録し、誰がいつどのデータにアクセスしたかを追跡します。この情報を基に、不正アクセスの兆候を早期に発見できます。

データの暗号化

-

保存データと転送中のデータの暗号化: 保存データと転送中のデータの両方を暗号化し、データが盗まれた場合でも内容が解読されないようにします。暗号化には、業界標準のアルゴリズムを使用し、鍵管理も厳格に行います。

サイバーリカバリーの有効化とテスト

-

リカバリープランの策定: サイバー攻撃が発生した場合に備え、データのバックアップとリカバリープランを策定します。定期的にテストを行い、実際のインシデントに対応できるように準備を整えます。

4. アクティビティの監視

重要データのフォーカス

-

重要データの特定: 企業にとって特に重要なデータを特定し、そのデータに対する監視を強化します。これには、財務データ、顧客情報、知的財産などが含まれます。

異常なアクティビティの検出

-

行動分析ツールの導入: ユーザーの通常の行動を学習する行動分析ツールを導入し、異常なアクティビティをリアルタイムで検出します。これにより、早期に不正アクセスを発見し、対処することが可能になります。

迅速な対応体制の構築

-

インシデント対応計画の策定: 不正アクセスやデータ侵害が発生した場合の対応フローを明確にし、関係者の役割を定義します。これにより、迅速かつ効果的に対応できる体制を整えます。

まとめ

クラウド環境におけるデータ防御は、今後ますます重要なテーマとなります。サイバー攻撃の増加に伴い、企業は自社のデータを守るための戦略を見直し、強化する必要があります。本セッションでは、具体的な対策とベストプラクティスが紹介され、参加者は新たな知見を得ることができました。今後も、クラウドにおけるデータの防御戦略を継続的に見直すことや、常に最新の攻撃手法と対策について注視する大切さを実感しました。